SOC (Security Operation Center) is the central team responsible for detecting and responding to Cybersecurity incidents. It serves as the last line of defense against hacking attempts. The Time to Detect (TTD) and Time to Respond (TTR) to critical incidents should ideally be under 15 minutes — whether through automated, semi-automated, or manual actions.

Cybersecurity strategy follows the Prevent – Detect – Respond model. Since no prevention technology is 100% effective — for example, a top-tier prevention solution may block 98% of attacks — the remaining 2% must be addressed through detection and response capabilities.

Common Attack Surfaces:

- Network: Local network, WAN, Internet Gateway, DMZ, IaaS, SaaS…

- Endpoint: Laptops, PCs, IoT devices, smartphones, user browsers, email, OTT apps…

- Identity: Mobile numbers, email addresses, government IDs (CCCD/VNeID), AD accounts, Azure AD…

Essential Prevention Tools Before Building a SOC:

- Anti-DDoS

- Web Application Firewall (WAF)

- Next-Generation Firewall (NGFW)

- Endpoint Detection & Response (EDR)

- Privileged Access Management (PAM)

- 3-2-1 Backup Strategy

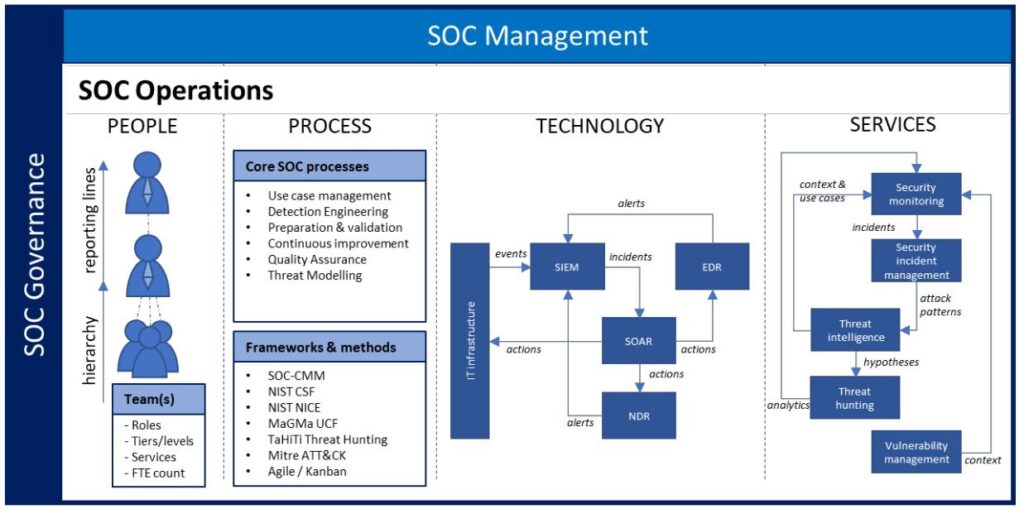

SOC Components:

- People: Security Analysts (Level 1, 2, 3)

- Process: Security incident response playbooks

- Technology:

- SIEM (Security Information and Event Management)

- SOAR (Security Orchestration, Automation and Response)

- NDR (Network Detection and Response)

- EDR

- Threat Intelligence (TI)

- Vulnerability Assessment (VA)

Deployment Models:

- On-premise, Cloud, or Hybrid

Team Structure Recommendations:

- Medium-sized companies:

- Use a Managed SOC for Level 1 and Level 3

- Have at least one in-house SOC analyst at Level 2

- Large enterprises, financial institutions (FSI), and government:

- Maintain a full in-house SOC (L1, L2, L3)

- Augment with Managed SOC services for L1 and L3

Budget Estimate:

- Annual SOC investment ranges from $100,000 to $10 million USD, depending on the organization’s size and risk scope.

SOC (Trung tâm Điều hành An ninh – Security Operation Center)

SOC là đội ngũ trung tâm chịu trách nhiệm phát hiện và phản ứng với các sự cố an ninh mạng. Đây là lớp phòng thủ cuối cùng trước các cuộc tấn công mạng.

Thời gian phát hiện (TTD) và thời gian phản ứng (TTR) với các sự cố nghiêm trọng cần được giữ dưới 15 phút, có thể bằng hành động tự động, bán tự động hoặc thủ công.

Chiến lược an ninh mạng tuân theo mô hình Phòng ngừa – Phát hiện – Phản ứng.

Do phòng ngừa không thể chặn 100% các cuộc tấn công (ví dụ: công nghệ tốt nhất đạt 98% hiệu quả), 2% còn lại cần được xử lý bằng khả năng phát hiện và phản ứng.

Các bề mặt tấn công phổ biến:

- Mạng: Mạng nội bộ, WAN, Cổng Internet, DMZ, IaaS, SaaS…

- Thiết bị đầu cuối: Laptop, PC, IoT, điện thoại, trình duyệt, email, app OTT…

- Danh tính: Số điện thoại, email, CCCD/VNeID, tài khoản AD, AzureAD…

Công nghệ phòng ngừa cần có trước khi triển khai SOC:

- Chống DDoS

- Tường lửa ứng dụng web (WAF)

- Tường lửa thế hệ mới (NGFW)

- Bảo vệ thiết bị đầu cuối (EDR)

- Quản lý truy cập đặc quyền (PAM)

- Chiến lược sao lưu 3-2-1

Thành phần SOC:

- Nhân sự: Chuyên gia phân tích bảo mật cấp độ 1, 2, 3

- Quy trình: Kịch bản xử lý sự cố an ninh (Playbook)

- Công nghệ:

- SIEM: Quản lý sự kiện & thông tin bảo mật

- SOAR: Điều phối, tự động hóa và phản ứng an ninh

- NDR: Phát hiện và phản ứng trên mạng

- EDR: Phát hiện và phản ứng ở thiết bị đầu cuối

- TI: Tình báo mối đe dọa

- VA: Đánh giá lỗ hổng

Mô hình triển khai SOC:

- SOC tại chỗ (On-premise)

- SOC trên nền tảng đám mây (Cloud)

- SOC kết hợp (Hybrid)

Khuyến nghị về tổ chức đội SOC:

- Doanh nghiệp vừa:

- Thuê ngoài SOC cấp độ 1 và 3

- Có ít nhất 1 nhân sự cấp độ 2 nội bộ

- Doanh nghiệp lớn, ngân hàng, chính phủ:

- Duy trì đầy đủ đội SOC nội bộ (L1, L2, L3)

- Kết hợp với dịch vụ SOC thuê ngoài cho cấp độ 1 và 3

Ngân sách đầu tư:

Từ 100.000 USD đến 10 triệu USD mỗi năm, tùy theo quy mô và phạm vi rủi ro.

Giải thích ngắn:

- SIEM: Thu thập & phân tích log từ mọi nguồn.

- SOAR: Tự động hóa phản ứng sự cố theo playbook.

- Analyst L1: Giám sát và cảnh báo.

- Analyst L2/L3: Điều tra sâu và xử lý sự cố.